Hơn 40 triệu người dùng của các nền tảng quản lý mật khẩu nổi tiếng như LastPass, 1Password và Bitwarden đang đối mặt với nguy cơ bảo mật nghiêm trọng do lỗ hổng clickjacking chưa được vá. Đây là kết luận từ bài thuyết trình mới nhất tại hội nghị hacker DEF CON 33, khiến giới chuyên gia cảnh báo người dùng cần khẩn trương kiểm tra và cập nhật phần mở rộng trình duyệt của mình.

Cách thức tấn công clickjacking nhắm vào tiện ích trình duyệt

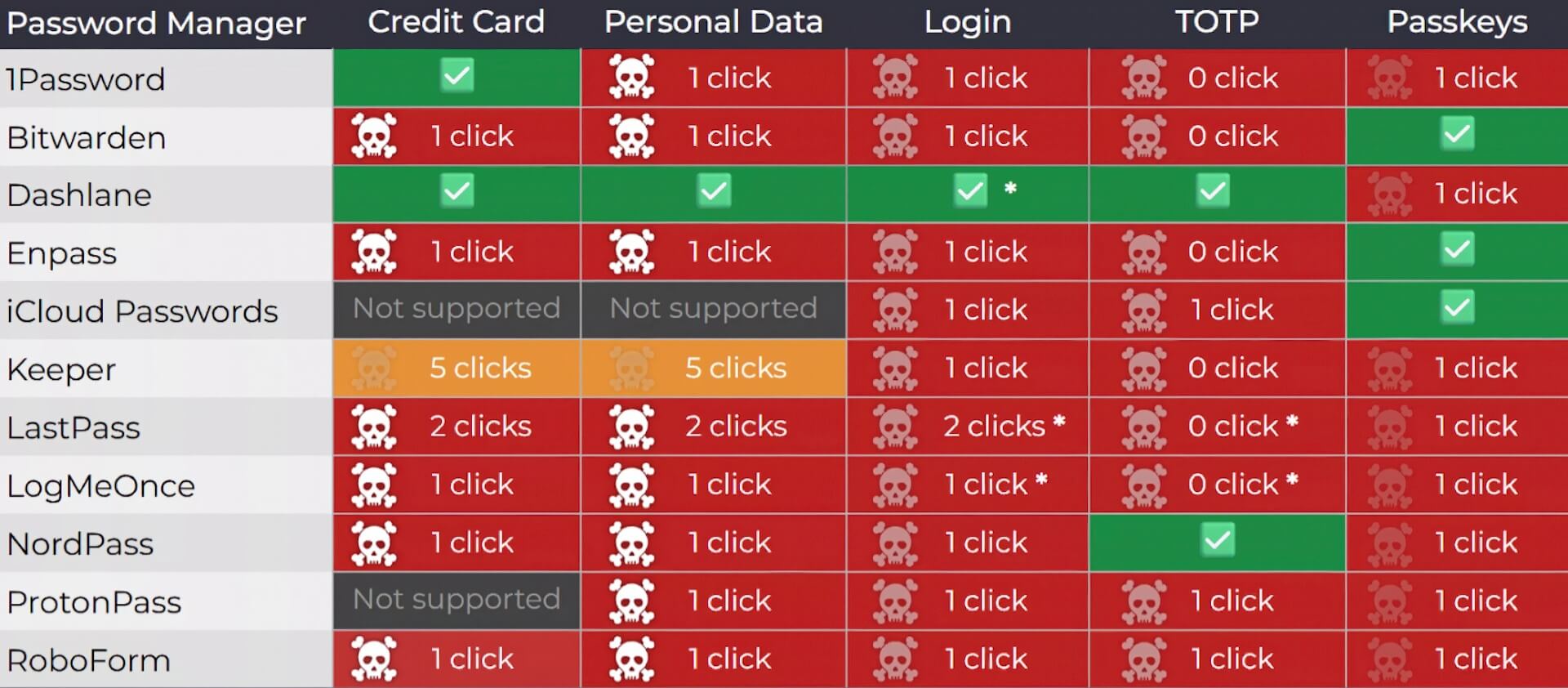

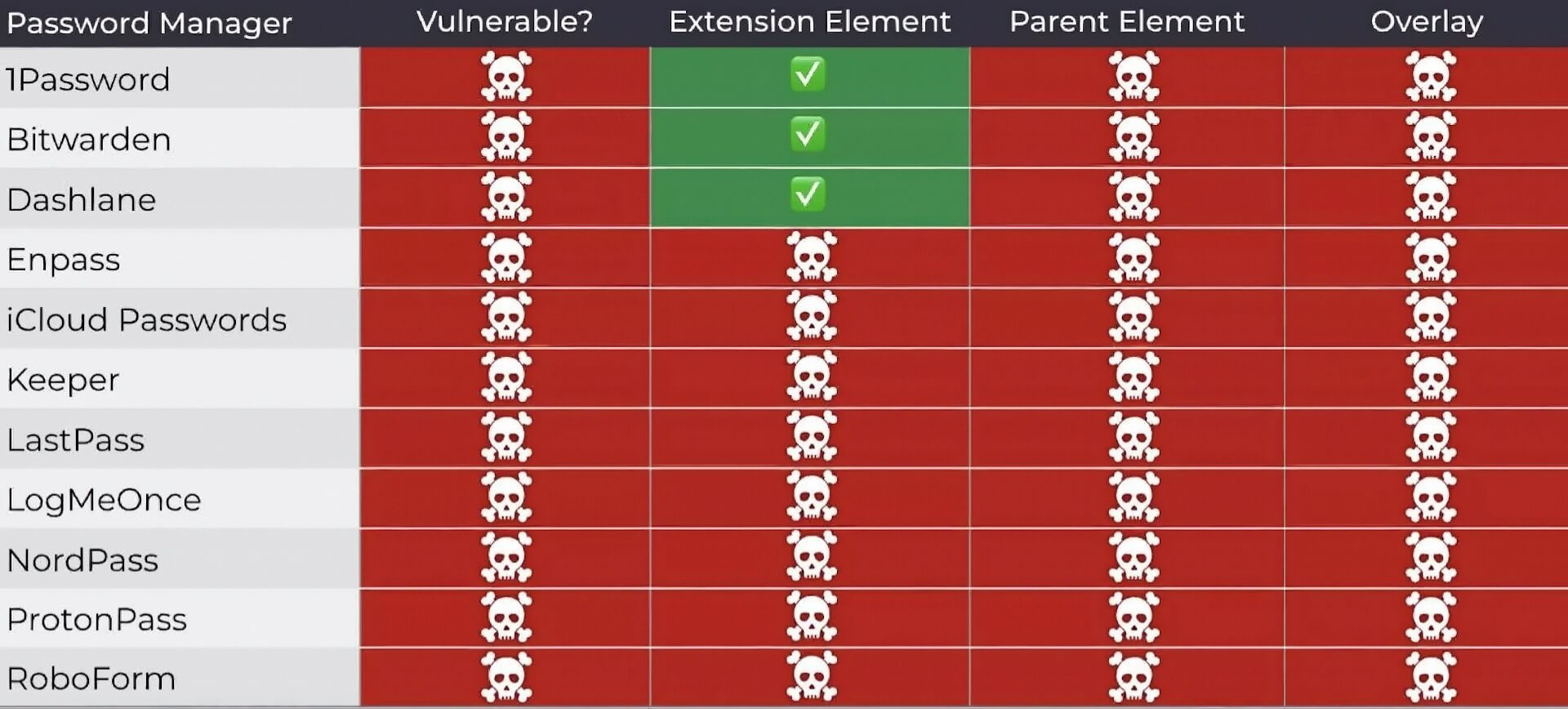

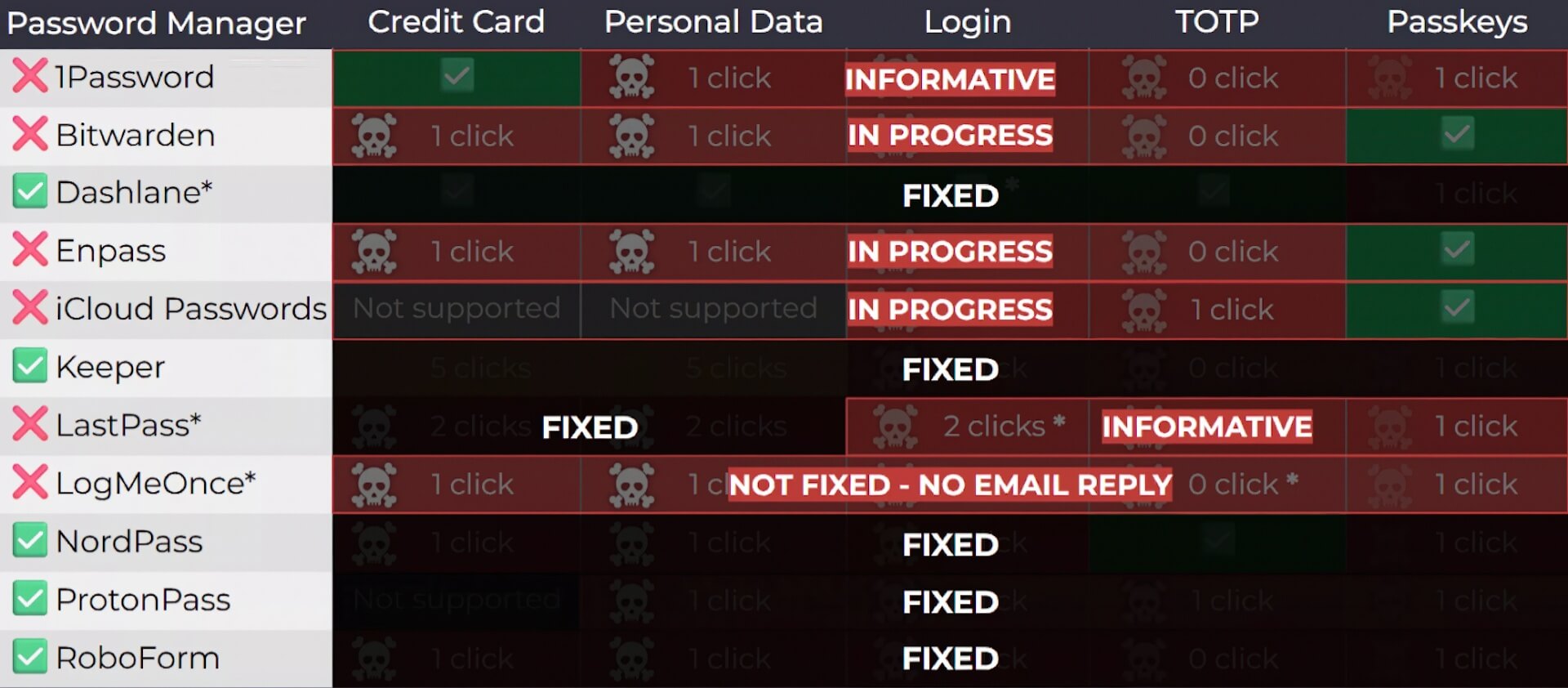

Chuyên gia bảo mật Marek Tóth đã chỉ ra rằng 6 phần mở rộng trình quản lý mật khẩu phổ biến gồm 1Password, Bitwarden, Enpass, iCloud Passwords, LastPass và LogMeOnce đều dễ bị khai thác bởi tấn công clickjacking tinh vi. Phương thức này lợi dụng kỹ thuật che giấu các nút bấm hoặc biểu mẫu dưới giao diện trang web thật, khiến người dùng vô tình tương tác và tiết lộ thông tin nhạy cảm như tài khoản đăng nhập, mã xác thực hay thông tin tài chính.

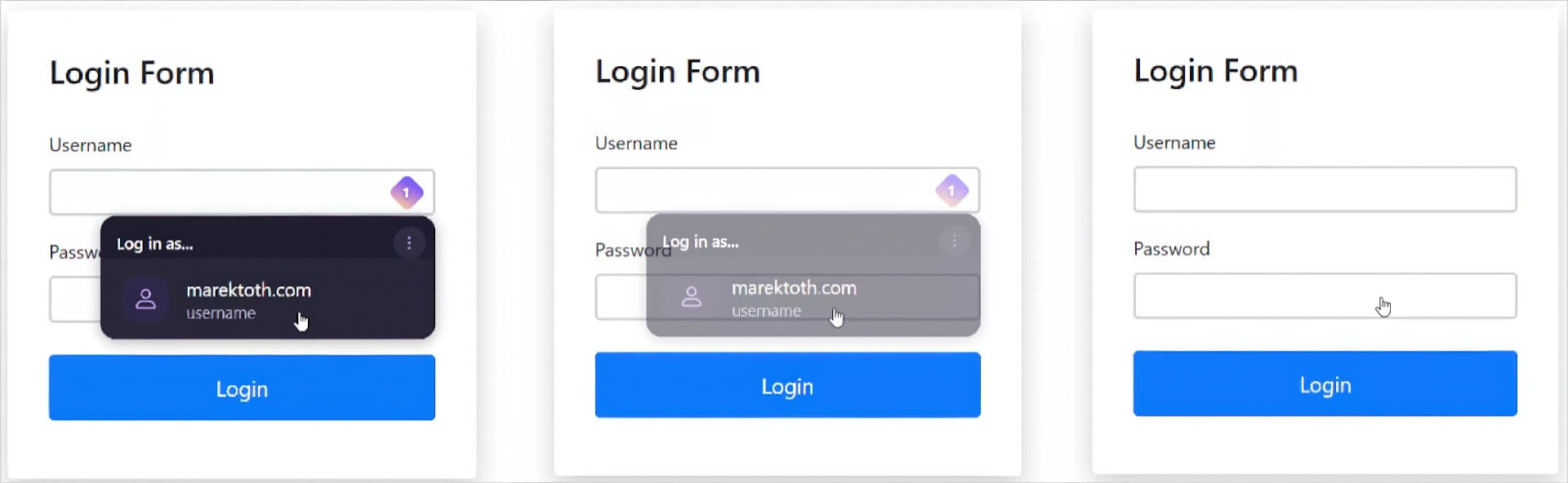

Tóth đã mở rộng kỹ thuật clickjacking truyền thống để tấn công trực tiếp vào các tiện ích trình duyệt. Thủ thuật gồm làm mờ giao diện trình quản lý mật khẩu, phủ lớp giả lên các nút thật hoặc theo dõi chuyển động chuột để chiếm đoạt dữ liệu khi người dùng nhấn chuột.

Qua thử nghiệm trên 11 công cụ quản lý mật khẩu phổ biến, tất cả đều phát hiện ít nhất một lỗ hổng có thể bị khai thác. Báo cáo cho thấy các bản cập nhật mới nhất tính đến ngày 19/8/2025 vẫn chưa khắc phục triệt để vấn đề này. Đặc biệt, Bitwarden (phiên bản 2025.7.0) đã phát hành bản vá 2025.8.0 ngay sau thông báo, trong khi 1Password và LastPass ban đầu chỉ coi đây là lỗi mang tính “thông tin” chứ không nằm trong phạm vi khắc phục ngay.

Rủi ro bảo mật và phản ứng từ các nhà phát triển

Dù đã được cảnh báo từ tháng 4/2025, nhiều nhà cung cấp vẫn phản hồi chậm chạp. Trong số các nền tảng bị ảnh hưởng, LogMeOnce chưa đưa ra bất kỳ phản hồi nào. Một số hãng như Dashlane, NordPass, Proton Pass và RoboForm đã nhanh chóng cập nhật bản vá và không nằm trong danh sách dễ bị khai thác.

Lỗ hổng hoạt động dựa vào việc thay đổi các thuộc tính giao diện bằng CSS như opacity hoặc z-index để làm ẩn phần tử giao diện thực tế. Ví dụ, kẻ tấn công có thể tạo một banner cookie giả hoặc CAPTCHA giả che lên nút autofill. Khi người dùng nhấn vào, thao tác sẽ được chuyển đến tiện ích quản lý mật khẩu và tự động điền dữ liệu mà người dùng không hề hay biết.

Nguy hiểm hơn, Tóth đã trình diễn mã tấn công có thể tự động phát hiện trình quản lý mật khẩu nào đang hoạt động trên trình duyệt và điều chỉnh chiến thuật phù hợp. Các video minh họa chứng minh khả năng đánh cắp thông tin đăng nhập và chi tiết thẻ tín dụng một cách âm thầm.

Dù tính chất nghiêm trọng của lỗ hổng, nhiều hãng vẫn cho rằng clickjacking là rủi ro thuộc phạm vi bảo mật web nói chung, cần được trình duyệt xử lý thay vì phần mềm quản lý mật khẩu. Thậm chí, một số công ty còn xếp loại này vào diện “ngoài phạm vi” của chương trình thưởng lỗi.

Lời khuyên dành cho người dùng

Trong lúc chờ các bản vá chính thức, chuyên gia khuyến cáo người dùng nên vô hiệu hóa chức năng tự động điền mật khẩu trong phần mở rộng trình duyệt và sử dụng phương pháp sao chép – dán để nhập thông tin đăng nhập khi cần. Ngoài ra, tránh tương tác với các biểu mẫu hoặc pop-up đáng ngờ cũng giúp giảm thiểu rủi ro.

Cuối cùng, hãy luôn cập nhật phần mềm và kiểm tra kỹ các phiên bản tiện ích trình duyệt để đảm bảo bạn không trở thành nạn nhân tiếp theo của kiểu tấn công đang ngày càng phổ biến này.